EXPOSE SUR L'INFORMATIQUE

Publié le 12/04/2024

Extrait du document

«

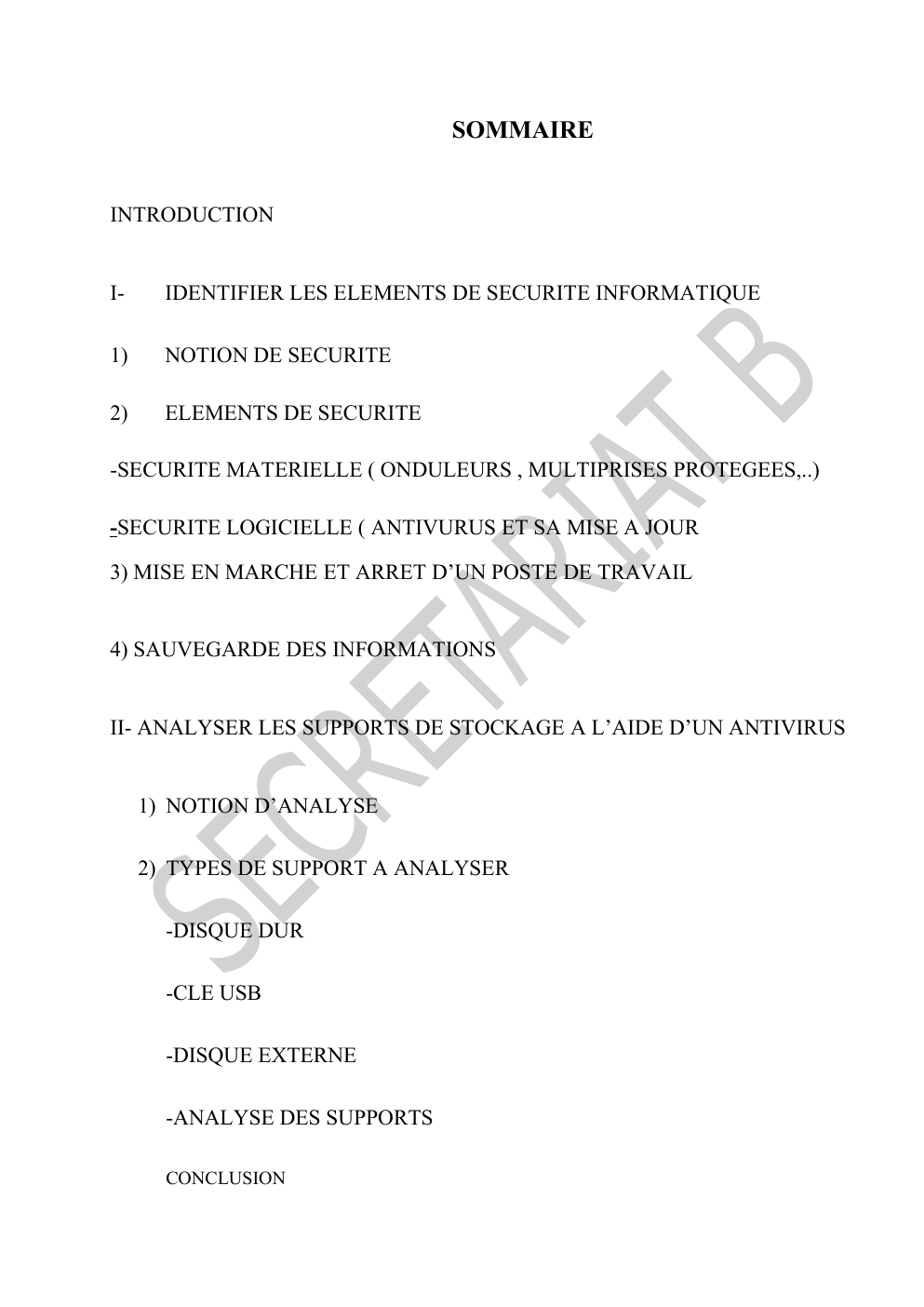

SOMMAIRE

INTRODUCTION

I-

IDENTIFIER LES ELEMENTS DE SECURITE INFORMATIQUE

1)

NOTION DE SECURITE

2)

ELEMENTS DE SECURITE

-SECURITE MATERIELLE ( ONDULEURS , MULTIPRISES PROTEGEES,..)

-SECURITE LOGICIELLE ( ANTIVURUS ET SA MISE A JOUR

3) MISE EN MARCHE ET ARRET D’UN POSTE DE TRAVAIL

4) SAUVEGARDE DES INFORMATIONS

II- ANALYSER LES SUPPORTS DE STOCKAGE A L’AIDE D’UN ANTIVIRUS

1) NOTION D’ANALYSE

2) TYPES DE SUPPORT A ANALYSER

-DISQUE DUR

-CLE USB

-DISQUE EXTERNE

-ANALYSE DES SUPPORTS

CONCLUSION

INTRODUCTION

Le respect des règles d'hygiène est essentiel dans la vie courante mais plus

encore dans le travail ou l’exposition aux toxiques chimiques et

contaminants biologiques est plus intense et prolongée : les mesures

d’hygiène au travail sont assez simples à mettre en œuvre, permettent de

limiter les risques d'apparition de maladies professionnelles et doivent

précéder et accompagner les recours aux équipements de protection

individuelle et aux installations de protection collective.

De plus, l’hygiène

au travail, la propreté des locaux reflètent l’image de marque de

l'établissement, participent à la satisfaction des salariés, et contribuent à la

qualité de l’accueil.

L’hygiène au travail repose à la fois sur des

obligations de l’employeur (mise à disposition d’installations sanitaires,

vestiaires, local de restauration, nettoyage et aération des lieux de travail.

et sur des comportements individuels lavage des mains, port des vêtements

de travail, nutrition .

De façon à intégrer l’hygiène aux comportements

quotidiens des travailleurs, l’information et la formation aux bonnes

pratiques d'hygiène personnelle au travail sont indispensables, notamment

dans les métiers salissants (chantiers du BTP, assainissement.

Et ou

fortement exposés aux risques chimiques et biologiques (industries agroalimentaires, agriculture et élevage, établissements de soins.

1- NOTION DE SECURITE

La sécurité des systèmes d’information (SSI) ou plus simplement sécurité

informatique, est l’ensemble des moyens techniques, organisationnels,

juridiques et humains nécessaires à la mise en place de moyens visant à

empêcher l'utilisation non autorisée, le mauvais usage, la modification ou le

détournement du système d'information.

Assurer la sécurité du système

d'information est une activité du management du système d'information.

Aujourd’hui, la sécurité est un enjeu majeur pour les entreprises ainsi que pour

l’ensemble des acteurs qui l’entourent.

Elle n'est plus confinée uniquement au

rôle de l’informaticien.

Sa finalité sur le long terme est de maintenir la

confiance des utilisateurs et des clients.

La finalité sur le moyen terme est la

cohérence de l’ensemble du système d’information.

Sur le court terme,

l’objectif est que chacun ait accès aux informations dont il a besoin.

2-ELEMENTS DE SECURITE

Le principal élément d'une bonne sécurité informatique en entreprise est le fait

de pouvoir compter sur un technicien efficace et disponible en cas de

problème.

-SECURITE MATERIELLE ( ONDULEURS , MULTIPRISES

PROTEGEES,..)

La multiprise parafoudre protège votre alimentation électrique contre les

variations de tension que la foudre peut provoquer.

Dans le cas où la tension

monte brusquement, la prise parafoudre intercepte cette surcharge et bloque la

transmission électrique aux différents appareils reliés à la prise.

C’est la raison

pour laquelle il ne faut pas prendre à la légère l’achat.

En effet, elle a pour

principal rôle de protéger vos équipements électroniques des surtensions.

Ne

vous fiez pas aux publicités commerciales et aux tarifs les plus bas, car le type

de prise à acheter dépend des genres d’appareils que vous allez protéger de la

foudre et des surtensions.

De plus, le niveau de protection diffère d’une prise à

une autre, mais plus la puissance est élevée, plus votre prise parafoudre peut

absorber un choc élevé.

Ainsi, avant d’acheter que ce soit, listez tout d’abord

tous les appareils que vous voulez protéger.

Sans oublier les lignes électriques

ainsi que les câbles téléphoniques et les câbles TV.

Le plus important est de

privilégier les appareils de qualité mais ne pas se contenter des prises ou

multiprises parafoudre bas de gamme.

SECURITE LOGICIELLE ( ANTIVURUS ET SA MISE A JOUR)

Les antivirus sont des logiciels conçus pour identifier, neutraliser et éliminer

des logiciels malveillants (dont les virus informatique1 ne sont qu'une

catégorie).

Ces derniers peuvent se baser sur l'exploitation de failles de

sécurité, mais il peut également s'agir de logiciels modifiant ou supprimant des

fichiers, que ce soit des documents de l'utilisateur stockés sur l'ordinateur

infecté, ou des fichiers nécessaires au bon fonctionnement de l'ordinateur (le

plus souvent ceux du système d'exploitation).

Un logiciel antivirus vérifie les

fichiers et courriers électroniques, les secteurs de démarrage (afin de détecter

les virus de boot), mais aussi la mémoire vive de l'ordinateur, les médias

amovibles (clefs USB, CD, DVD, etc.), les données qui transitent sur les

éventuels réseaux (dont internet), etc.

Différentes méthodes sont possibles : les

principaux antivirus du marché se concentrent sur des fichiers et comparent

alors la signature virale du virus aux codes à vérifier ; la méthode heuristique

est la méthode la plus puissante, tendant à découvrir un code malveillant par

son comportement.

Elle essaie de le détecter en analysant le code d'un

programme inconnu.

Parfois de fausses alertes peuvent être provoquées ;

l'analyse de forme repose sur du filtrage basé entre des règles regexp ou autres,

mises dans un fichier junk.

Cette dernière méthode peut être très efficace pour

les serveurs de messagerie électronique supportant les regexp type postfix

puisqu'elle ne repose pas sur un fichier de signatures.

Les antivirus peuvent

balayer le contenu d'un disque dur, mais également la mémoire vive de

l'ordinateur.

Pour l’antivirus les plus modernes, ils agissent en amont de la

machine en scrutant les échanges de fichiers avec l'extérieur, aussi bien en flux

descendant (téléchargement) que montant (télé versement ou upload).

Ainsi,

les courriels sont examinés, mais aussi les fichiers copiés sur ou à partir de

supports amovibles tels que cédéroms, disquettes, connexions réseau, clefs

USB.

3) MISE EN MARCHE ET ARRËT D’UN POSTE DE TRAVAIL

L’abandon de poste n’est pas défini par la loi.

Il s’agit de la non-exécution du contrat

de travail et est caractérisé lorsqu’un salarié quitte son poste de travail, ou ne reprend

pas son travail, de sa propre initiative, alors qu’il n’y est pas autorisé par son

employeur.

En général, il s’agit d’une absence prolongée.

Cependant, il peut s’agir

d’une absence de courte durée si elle a eu des conséquences d’une exceptionnelle

gravité pour l’entreprise.

L’abandon de poste concerne tous les salariés du secteur

privé, en CDD ou en CDI.

Bon à savoir :

L’abandon de poste existe aussi dans le secteur public ou l’armée, avec de grandes

différences en termes de procédure et de conséquences.

Exemples d’abandon de poste L’abandon de poste peut résulter du comportement

d’un salarié qui quitte brutalement son poste à la suite d’un mécontentement.

Il peut

aussi s’agir d’un salarié qui ne revient pas après ses congés payés ou un congé

maladie.

4) SAUVEGARDE DES INFORMATIONS

En informatique, la sauvegarde (backup en anglais) est l'opération qui consiste à

dupliquer et à mettre en sécurité les données contenues dans un système

informatique.

Certains utilisateurs ont pour objectif final de sauvegarder leurs fichiers

dès le moment de leur enregistrement comme celui qui vient de saisir un texte de loi

dans un traitement de texte.

Ce terme est à distinguer de deux notions proches :

l'enregistrement des données, qui consiste à écrire des données sur un périphérique,

tel qu'un disque dur, une clé USB, des bandes magnétiques, où les informations

demeureront même après l'extinction de la machine, contrairement à la mémoire vive.

L’archivage, qui consiste à enregistrer des données de manière à garantir sur le long

terme leur conformité à un état donné, en général leur état au moment où elles ont été

validées par leurs auteurs.

La sauvegarde passe forcément par un enregistrement des

données, mais pas nécessairement dans un but d'archivage.

Il est recommandé de

communiquer aux utilisateurs la procédure élaborée et écrite concernant la stratégie

de sauvegarde et d'archive.

D'avertir les utilisateurs concernés quand une sauvegarde

échoue.

De faire régulièrement des tests de récupération de données aux moments

opportuns afin de palier un éventuel problème lors d'une récupération de données

souhaitée par un utilisateur.

II-ANALYSER LES SUPPORTS ET STOCKAGE A L’AIDE D’UN

ANTIVIRUS

Un antivirus est un logiciel informatique destiné à identifier et à effacer des logiciels

malveillants (malwares en anglais), également appelés virus, Chevaux de Troie ou

vers selon les formes.

L'antivirus analyse les fichiers entrants (fichiers téléchargés ou

courriers électroniques) et, périodiquement, la mémoire vive de l'ordinateur et les

périphériques de stockage comme les disques durs, internes ou externes, les clés USB

et les cartes à mémoire Flash.

La....

»

↓↓↓ APERÇU DU DOCUMENT ↓↓↓

Liens utiles

- EXPOSE THEME : La polygamie dans sous l’orage

- Philippe Breton, Histoire de l'informatique (résumé et analyse)

- rapport de stage en informatique au TIC de l'hôpital de Vésale en Belgique

- expose sur la conscience

- EXPOSE SUR L’INCARNATION DE MICHEL HENRY